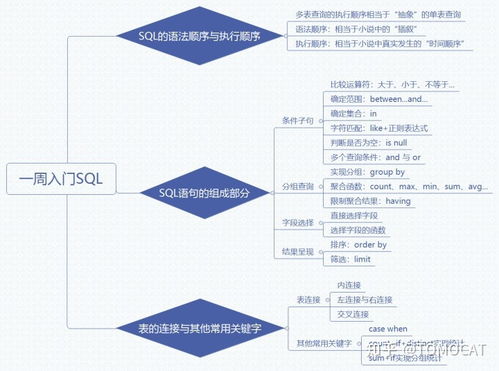

SQL防注入与模糊查询实战指南 零基础应对互联网公司笔试面试

随着互联网技术的普及,SQL技能已成为技术岗位的核心能力之一,尤其在笔试面试中,对SQL防注入和模糊查询的考察屡见不鲜。本文旨在为零基础或初入行的朋友提供一套实战指南,帮助大家从容应对相关考题,同时提升实际工作中的网络安全意识。

一、SQL防注入:从原理到实践

SQL注入是一种常见的网络攻击手段,攻击者通过在输入中插入恶意SQL代码,欺骗服务器执行非预期的操作,可能导致数据泄露、篡改甚至服务器被控制。在笔试面试中,面试官常会考察候选人对此的理解及防范能力。

1. 原理浅析

SQL注入的核心在于用户输入未被充分过滤或转义,直接拼接到SQL语句中执行。例如,一个登录查询原本是:

`sql

SELECT FROM users WHERE username='输入的用户名' AND password='输入的密码';

`

如果攻击者输入用户名 admin'--,密码任意,则查询变为:

`sql

SELECT FROM users WHERE username='admin'--' AND password='xxx';

`

这里--是SQL注释符,后续条件被忽略,攻击者可能直接以admin身份登录。

- 防范措施

- 参数化查询(预编译语句):这是最有效的防注入方法。通过将SQL语句与参数分离,数据库会区分代码和数据,从而避免注入。例如在C#中使用

SqlParameter,或在Java中使用PreparedStatement。

- 输入验证与过滤:对用户输入进行严格检查,拒绝非法字符(如引号、分号)。但仅依赖过滤可能被绕过,建议作为辅助手段。

- 最小权限原则:数据库账户应仅拥有必要权限,避免使用高权限账户执行查询。

- 错误信息隐藏:生产环境中避免返回详细SQL错误,防止攻击者利用错误信息推断数据库结构。

- 面试常见问题

- “请解释SQL注入的原理,并举例说明。”

- “在实际项目中,你是如何防范SQL注入的?”

- “参数化查询为什么能防止注入?请简述其工作流程。”

二、模糊查询:灵活匹配数据的利器

模糊查询是SQL中用于搜索部分匹配数据的功能,常用LIKE操作符结合通配符实现。在互联网公司的业务场景中,如用户搜索、日志分析等,模糊查询应用广泛。

- 基础语法

%:匹配任意字符序列(包括空字符)。例如,LIKE '张%'匹配以“张”开头的所有字符串。

<em>:匹配单个任意字符。例如,LIKE '张</em>'匹配如“张三”、“张四”等两个字符的字符串。

- 示例:查找名称包含“技术”的用户:

`sql

SELECT * FROM users WHERE name LIKE '%技术%';

`

2. 性能优化

模糊查询可能导致全表扫描,影响性能,尤其是在大数据表中。优化策略包括:

- 避免以

%开头:如LIKE '%关键字'无法使用索引,尽量写成LIKE '关键字%'。

- 使用全文索引:对于复杂的文本搜索,可考虑使用数据库的全文索引功能(如MySQL的

FULLTEXT)。

- 限制结果集:结合

LIMIT子句减少返回数据量。

- 笔试面试高频考点

- “写出一个SQL语句,查询员工表中姓名包含‘李’的所有记录。”

- “模糊查询在哪些情况下会导致性能问题?如何优化?”

- “除了

LIKE,还有哪些方法可以实现模糊匹配?”(答案可能涉及正则表达式函数,如REGEXP)

三、零基础学习路径与实战建议

- 快速入门

- 理论学习:通过在线教程(如W3Schools、菜鸟教程)掌握SQL基础语法,重点理解

SELECT、WHERE、LIKE等语句。

- 动手实践:安装MySQL或SQLite等轻量数据库,自行创建表并练习查询,特别是防注入和模糊查询的代码编写。

- 模拟面试准备

- 刷题平台:利用LeetCode、牛客网等平台的SQL题库进行练习,积累常见题型。

- 项目经验:尝试在个人项目中应用防注入技术(如使用参数化查询),面试时可作为案例分享。

3. 网络技术咨询拓展

除了SQL,互联网公司笔试面试还可能涉及网络技术,如HTTP协议、TCP/IP模型、网络安全基础等。建议零基础者同步学习:

- 阅读《图解HTTP》等入门书籍,理解Web交互原理。

- 关注OWASP(开放Web应用安全项目)TOP 10,了解SQL注入在内的常见安全风险。

四、

SQL防注入和模糊查询不仅是笔试面试的考点,更是实际开发中的必备技能。零基础者应从原理入手,结合实践加深理解。在应对互联网公司的考察时,展现出扎实的技术基础和安全意识,将大大提升竞争力。记住:安全无小事,每一行代码都关乎系统稳定与数据安全。

---

延伸思考:随着技术的发展,ORM(对象关系映射)框架如Hibernate、MyBatis广泛使用,它们内置了防注入机制,但开发者仍需理解底层原理,避免误用导致漏洞。在学习路上,保持好奇心与持续实践,是通往技术深处的不二法门。

如若转载,请注明出处:http://www.kngjhw.com/product/46.html

更新时间:2026-02-24 12:50:34